Artikelreihe IoT-Security

Teil 4: Large Scale Security – Sicherheit im Regenwald

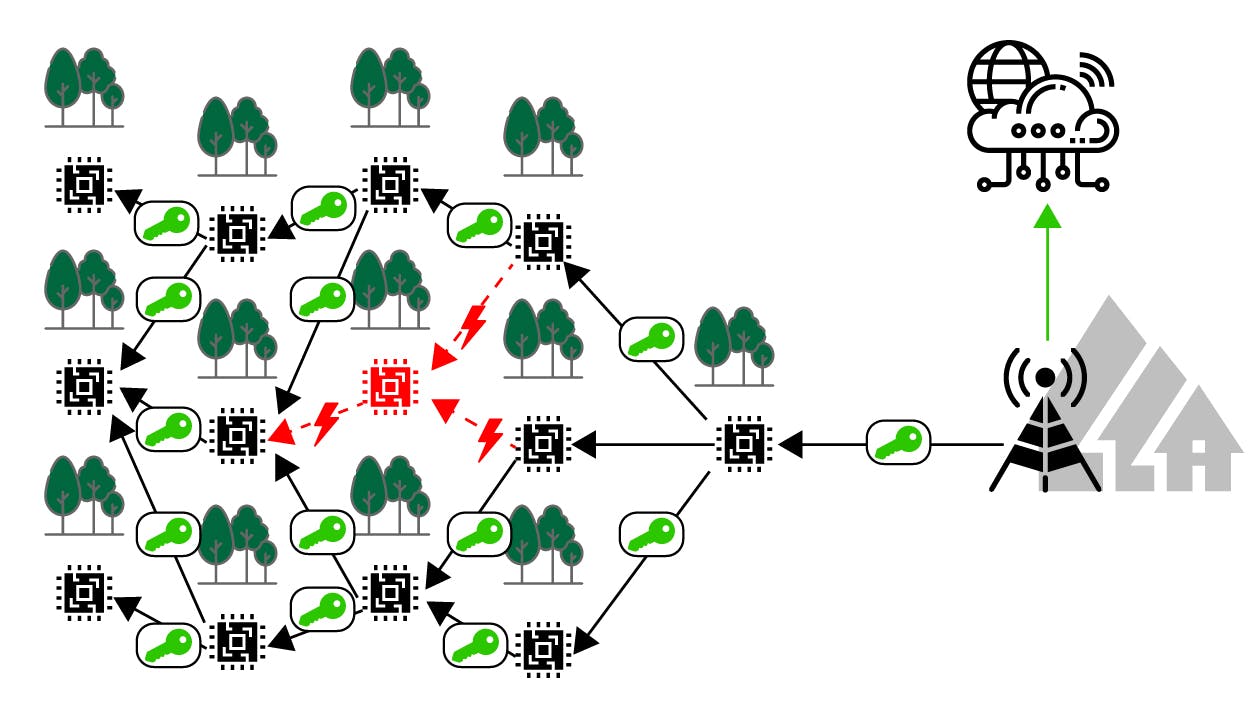

In Teil 2 der IoT-Artikelreihe haben wir das Szenario eines Wireless Sensor Networks (WSN) im Regenwald vorgestellt, zusammen mit den verschiedensten technischen Herausforderungen, die damit einhergehen. Ungeklärt war bislang die Frage, wie sich ein solches Sensor-Netzwerk effizient und wirkungsvoll gegen Angreifer absichern lässt. Im Teil 3 haben wir einen allgemeinen Blick auf das Thema Sicherheit im IoT geworfen. Nun wollen wir der Frage nachgehen, wie man es schaffen kann, das groß angelegte, in unwegsamem Gelände verteilte Sensornetz im Regenwald ohne die Nutzung externer Infrastruktur effektiv gegen Angreifer, abzusichern. Und das erfordert einen gewissenhaft und ganzheitlich durchdachten Ansatz.

Sichere Kommunikation herstellen

Eine Frage des Vertrauens

Dezentrale Schutzkonzepte

Lokale Schlüsseltypen

Szenario 1: Initialisierung und Schlüsselaustausch

Szenario 2: Regelbetrieb und In-Network-Processing

Szenario 3: Netzwerk Schachmatt? Wenn der Network-Key kompromittiert wurde.

Seite teilen