Artikelreihe IoT-Security

Teil 6: Orientierungshilfe im Dschungel der IoT-Sicherheitsstands

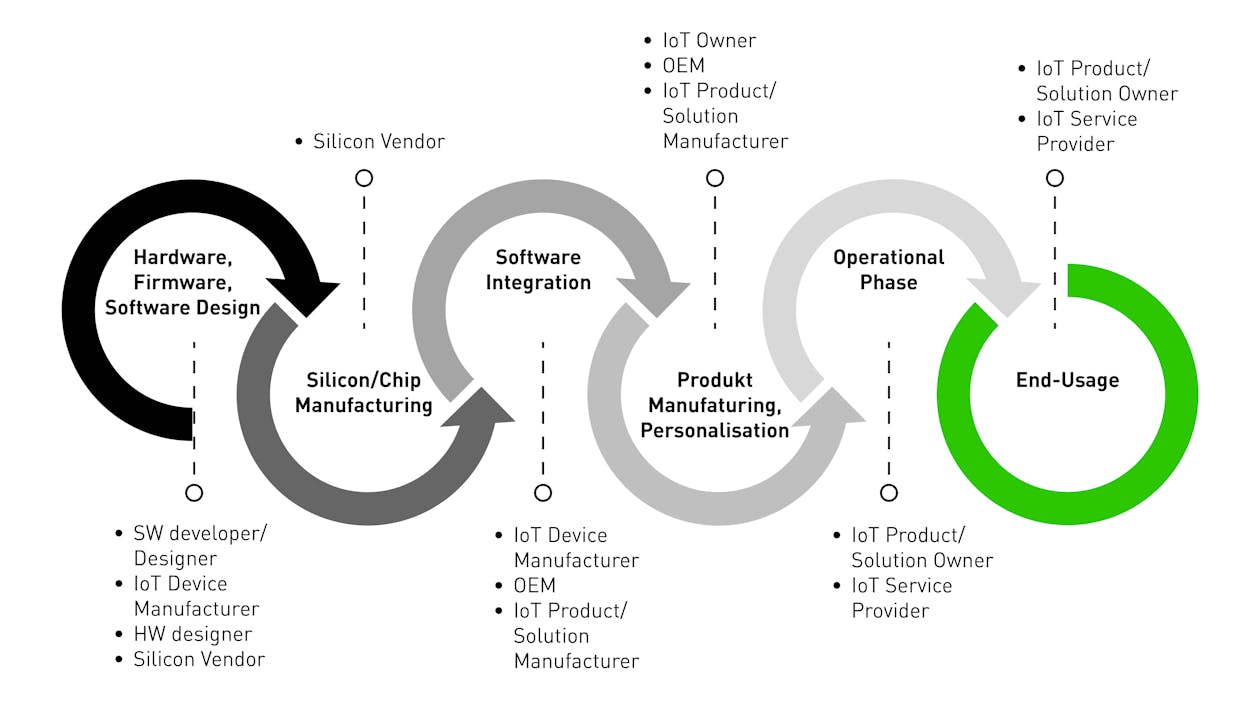

Haben die vorherigen Teile dieser Artikelreihe zur IoT-Sicherheit die Geschichte und Herausforderungen der Sicherheit aufgezeigt, soll dieser Teil eine Orientierung für die konkrete Absicherung von IoT-Architekturen und Geräten geben. Neben einer Übersicht über die maßgeblichen Sicherheitsstandards geben wir Ihnen konkrete Handlungsempfehlungen mit einer Top-15-Checkliste für IoT-Sicherheit.

Standardisierung in der IoT-Sicherheit

Übersicht der Standards im Bereich der IoT-Sicherheit

Orientierungshilfe und Empfehlung

Einen sinnvollen und praktikablen Kompromiss zu finden zwischen Wirtschaftlichkeit, Usability eines Produktes, vielleicht einem Sicherheitsstandard und harter IT-Sicherheit, ist eine Herausforderung. Dabei helfen wir unseren Kunden.

Praktische Checkliste IT-Sicherheit für IoT-Geräte

Seite teilen