Artikelreihe IoT-Security

Teil 3: Darf’s noch etwas Security sein? Warum das IoT kalt erwischt wurde.

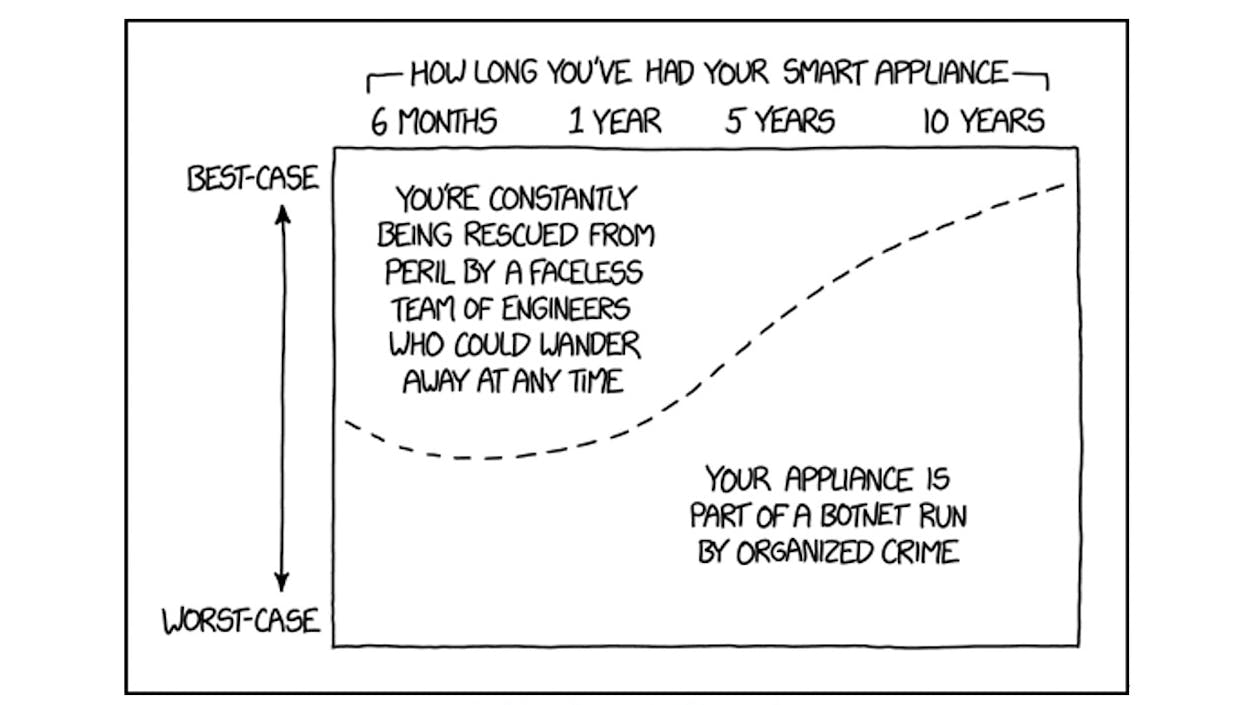

Insbesondere in der Kombination von Cloud-Technologie und IoT braucht es komplexe Sicherheitskonzepte um schutzwürdige Daten von Unternehmen und Kunden auf IoT-Geräten und -Infrastruktur unzugänglich zu machen. Doch es gibt Security-Stopper. Welche, erfahren Sie in dieser Ausgabe der Artikelreihe IoT.

Security-Stopper #1: Klein und sparsam

Security-Stopper #2: Große Menge, kleiner Preis

Security-Stopper #3: Unkompliziert, dynamisch und flexibel

Security skalieren: Ein steiniger Weg bis zum Ziel

Seite teilen